Produkte, deren Verkauf abgeschlossen ist.

MENU

- Startseite

- Alles sehen

- 3D Drucker

- Mini-Computer

- Elektronische Bauteile

- Sensoren

- Roboter und Mechanik

- Werkzeuge

- Smart Home

- Der Rest

- 3D DRUCKEN

- Alles sehen

- 3D-Drucker

- Filamente

- Zubehör für 3D-Drucker

- Ersatzteile für 3D-Drucker

- Kreativ-Kits für 3D-Projekte

- Glühfadentrockner

- Nachbearbeitung und Filamentverbindung

- Harze für 3D-Drucker

- Bauteile für den Bau von 3D-Druckern

- 3D-Scanner

- 3D-Stifte

- CNC

- MINICOMPUTER

- Alles sehen

- Raspberry Pi

- Arduino

- Nvidia

- Flipper Zero

- XIAO

- Odroid

- BBC micro:bit

- Sonstige Minicomputer

- M5Stack

- ESP32

- PLCs

- ELEKTRONISCHE BAUTEILE

- Alles sehen

- Computerzubehör

- Autozubehör

- Kühlung

- Leuchtdioden

- Klang und Akustik

- Baugruppenelektronik

- Passive Elemente

- Intelligente Kleidung

- Kameras

- Konsolen

- Speicherkarten und Datenträger

- Kommunikation

- Konverter

- Kurse im Bereich Elektronik

- Mikrocontroller

- Tierabwehrgeräte

- LED-Beleuchtung

- Programmwahlschalter

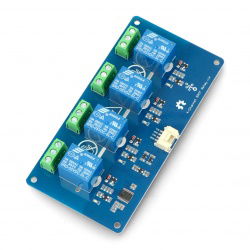

- Relais, Arduino-Relais

- Spannungsregler

- Künstliche Intelligenz

- Motor- und Servo-Steuerungen

- Integrierte Schaltkreise

- Displays und Bildschirme

- Mehr...

- SENSOREN

- Alles sehen

- Alarmsensoren

- Induktive Sensoren

- Piezoelektrische Sensoren

- 9DoF IMU-Sensoren

- Sauerstoffsensoren

- Drucksensoren

- Dämmerungssensoren

- Türsensoren

- Gassensoren

- optische Sensoren

- Neigungssensoren

- Beschleunigungssensoren

- Luftreinheitssensoren

- Geräuschsensoren

- Gestensensoren

- Grove-System

- Induktive Näherungssensoren

- Gravity-System

- Grenzwert-Sensoren

- Licht- und Farbsensoren

- Magnetische Sensoren

- Medizinische Sensoren

- Kraftsensoren

- Reflektierende Sensoren

- Abstandssensoren

- Wettersensoren

- Flüssigkeitsstand-Sensoren

- Stromsensoren

- Durchflusssensoren

- Bewegungssensoren

- Temperatursensoren

- PT100-Temperaturfühler

- Feuchtigkeitssensoren

- Fingerabdruckleser

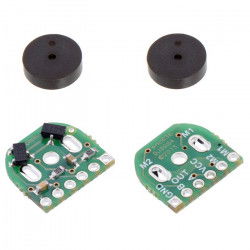

- Enkodery

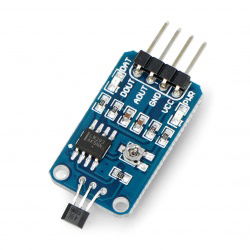

- Hall-Sensoren

- Fotowiderstände

- Rotationssensoren

- Fototransistoren

- Infrarot-Empfänger

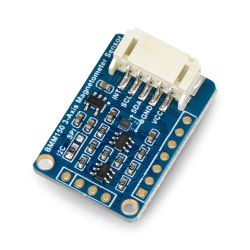

- Magnetometer

- Widerstandssensoren

- Gyroskope

- Sensor-Kits

- Mehr...

- ROBOTER UND MECHANISCHE BAUTEILE

- Alles sehen

- Roboter

- Servomechanismen

- Motoren

- Befestigungselemente

- Räder

- Drohnen und RC-Fahrzeuge

- SMART HOME

- Alles sehen

- Intelligente Schalter

- Intelligente Steuerungen

- Intelligente Sensoren

- Intelligente Heizung

- Intelligente Beleuchtung

- Intelligente 230-V-Steckdosen

- Zentralen und Netzwerkgateways

- Wetterstationen

- Der intelligente Garten

- Rollladen-Steuerungen

- Tor-Steuerungen

- Sprachassistenten

- IP-Videoüberwachung

- Smart Home Hersteller

- Mehr...

Neue Artikel

- Neu

- Kostenloser Versand

Shelly Power Strip 4 Gen4 - Intelligente Steckdosenleiste - weiß

Index: INN-27510

- Neu

- Kostenloser Versand

Shelly Power Strip 4 Gen4 - Intelligente Steckdosenleiste - schwarz

Index: INN-27511

- Neu

- Kostenloser Versand

- Neu

- Kostenloser Versand

Sonderangebote

- Reduziert

- Kostenloser Versand

- Sonderangebot

- Reduziert

- Kostenloser Versand

- Sonderangebot

- Ausverkauf

- Kostenloser Versand

- Sonderangebot

Fiberlogy ABS Plus Filament 1,75 mm 0,85 kg – Grau

Index: FLA-18627

- Reduziert

- Kostenloser Versand

- Sonderangebot

S9V11MACMA - Aufwärts-/Abwärtswandler - 2,5-9 V 1,5 A - mit...

Index: PLL-10673

- Reduziert

- Kostenloser Versand

- Sonderangebot

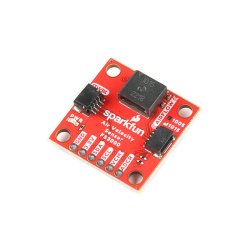

RedBoard - kompatibel mit Arduino - SparkFun DEV-13975

Index: SPF-08801

- Ausverkauf

- Kostenloser Versand

- Sonderangebot

Raspberry Pi Pico W - RP2040 ARM Cortex M0 + CYW43439 - WLAN

Index: RPI-21574

- Reduziert

- Kostenloser Versand

- Sonderangebot

- Ausverkauf

- Kostenloser Versand

- Sonderangebot

Laserkopfmodul für Artisan Snapmaker - 20W

Index: SMM-23771

- Reduziert

- Kostenloser Versand

- Sonderangebot

Polymaker PolyMax Tough PETG 1.75mm 0.75kg Filament - Schwarz

Index: PLM-25183

- Reduziert

- Kostenloser Versand

- Sonderangebot

Auch prüfen